狙われる日本の工場 「ものづくり現場の未来」を支えるためには

IoTやAI、ロボットといった最新技術を活用し、自動化や自律化を進める「スマートファクトリー」への期待が高まっている。しかし、工場内の設備や機器がネットワークにつながれば、当然、サイバー攻撃によるリスクが高まる。もともと、工場内の設備や機器は外部と接続することを想定していないものが多いだけに、セキュリティの担保には新しい考え方や仕組みが必要だ。そのポイントはどこにあるのか。ここではIoT時代の「工場セキュリティ」について考えてみたい。

サイバーリスクと無縁ではいられなくなった工場

IoT、AI、ロボットなど最新技術を活用した工場のデジタル化は、製造現場にさまざまなメリットをもたらす。勘や経験に頼らない、データに基づくものづくりや、熟練者のノウハウの継承、重要な機器の予兆保全によるラインの稼働率向上などはその一つだ。日本の製造業が世界で闘うためにも、「スマートファクトリー」の実現は欠かせないテーマだといえるだろう。

デジタルインテグレーション本部

マネージャー

石原 健司

ただし、工場のデジタル化を進めるに当たり、考えなければいけないことがある。それはセキュリティだ。スマートファクトリーは工場内の設備や機器、センサーをネットワークでつなぐことが大前提となる。このネットワークに外部のネットワークがつながると、業務系システムと同じようにサイバー攻撃に晒されるリスクが発生してしまう。

「例えば、PLC(制御装置)のプログラムを書き換えられると、設備の誤動作を引き起こします。最悪の場合、工場のラインが止まり、操業がストップしてしまいます」と話すのは、デジタルインテグレーション本部 マネージャーの石原 健司だ。

製造業はサプライチェーンのつながりで成り立っている。一つの部品や材料の供給がストップするだけで、後工程の企業に影響を及ぼし、完成品を作れなくなることもある。「自社の被害だけでは済まない大問題になる危険性もあるのです」とデジタルプラットフォーム事業部 マネージャーの小林 宰は警鐘を鳴らす。

工場内は直接インターネットにはつながらないから、サイバー攻撃の心配はない──。そのように考える人もいるかもしれないが、それは大きな誤解だ。工場内に閉じたネットワークにもリスクは存在する。例えば、PLCにつながるPCにUSBメモリを使ってデータをコピーした際、このUSBメモリがウイルスに感染していれば、工場内にウイルス感染が拡大する。インターネットに直接つながらないとしても、工場内をネットワーク化していれば、リスクと無縁ではいられないのである。

デジタルプラットフォーム事業部

マネージャー

小林 宰

デジタルプラットフォーム事業部

マネージャー

エキスパート

山平 恵子

IoT機器やPLC、ロボットなどを含めた工場内のセキュリティをどうするか。これは避けて通れない課題だが、簡単に対策できない工場特有の事情もある。「工場の設備やPLCは独自のプロトコルで動いているものが多く、ウイルス対策ツールをインストールすると動作保証の対象外となることもあります」とデジタルプラットフォーム事業部 エキスパートの山平 恵子は指摘する。またセンサーなどのIoT機器はメモリ容量が少なく、その一つひとつにウイルス対策ツールを入れることは難しい。IoT機器の個数も多く、管理も煩雑になりがちだ。

セキュリティ対策は導入するだけでなく、モニタリングなど日々の運用も欠かせない。しかし、工場側にセキュリティ専門の担当者を配置しているケースは稀だ。「サイバー攻撃への対応に目を配れる人がいない。工場内の管理PCに、許可されていない機器やUSBメモリなどの接続を禁止しても、そのルールが守られているかどうかチェックすることも容易ではありません」とデジタルインテグレーション本部の佐古 千尋は話す。

デジタルインテグレーション本部

佐古 千尋

工場セキュリティに求められる対策と実現アプローチ

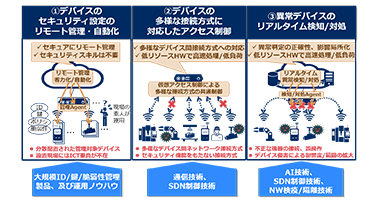

こうした課題を踏まえた上で、効果的な対策を行うにはどうすべきなのか。「大切なことは、各工場の特性や制約を念頭に置いた上で、運用を含めた全体のセキュリティデザインを設計すること。もちろん、その際には工場の生産管理・生産技術など設備管理の担当者と本社の情報システム部門と連携することが欠かせません。そして工場セキュリティと業務系セキュリティの両方を結び付けた最適な環境でガバナンスを強化し、インシデント発生時の被害を最小化できる体制を構築することです」と石原は指摘する(図1)。

まず現状を把握し、潜在的なリスクを明確にする。そこから全体的なポリシーを策定し、サイバー/フィジカルを含めた具体的な対策を考えていく。その対策を常に監視し、リスクの早期発見に努める。有事の際の対応も含めて、ポリシーや対策を継続的に見直していくことも重要である

ファーストステップとしてやるべきことは、工場資産の現状を把握することである。個々の設備・機器の弱点や人員配置・運用体制など、潜在的なリスクを明確化する。次にそのリスクに対する工場全体のセキュリティポリシーを考えていく。このなかから事業に与えるインパクトを考慮し、重要度の高いものから設備・機器の取り扱いポリシーを決め、必要となるセキュリティ対策の導入・運用計画を検討する。

例えば、「24時間365日稼働する生産ラインや、企業の業績に影響が大きい生産ラインを優先させる」「予算の関係や稼働の状況を踏まえ、工場の一部の生産ラインから徐々に広げていく」といった具合だ。

全体方針が決まったら次は個別のセキュリティを検討する。その際にポイントとなるのは、まず工場内のネットワークを基軸に考えるのが良い。サイバー攻撃はネットワークを介して侵入・拡散することが多いからだ。工場ネットワークと業務系ネットワークがつながる場合は、境界にファイアウォールを設置し、必要なトラフィックのみ通信するように制限する。また、工場ネットワークが直接外部と通信する場合や業務系ネットワークとデータ連携を行う場合、安全に運用するための「DMZ(非武装地帯)」も必要だ。

さらに対策レベルや重要度に応じてネットワークセグメントを分割することも有効だ。「セグメントを分割しておけば、万が一、ウイルス感染被害が発生しても、当該のセグメントのみを切り離すことで、被害の拡散を最小限に食い止めることができます。ネットワーク上の動きを常にモニタリングし、攻撃を早期に検知する仕組みづくりも欠かせません」(佐古)。

ネットワーク上のリスクの評価と対策が決まったら、次は工場内のサーバやPCなどIT機器のセキュリティ対策、IoT機器のセキュリティ対策、PLCなど制御機器、ロボットのセキュリティ対策へと対応領域を広げていく。ここでは工場のデジタル化に関連の深い、IoT機器、制御機器、ロボットを中心にそのポイントを紹介したい。

IoT機器

IoT機器へのセキュリティ対策導入の難しさは、ITシステムとは異なり、制約が多い点にある。通常ならウイルス対策ツールを導入することが可能だが、IoT機器自体の性能面から導入できないケースが多い。その場合は、想定リスクごとに代替策を検討・適用していくことが重要である。「代替策として、工場内外を含むネットワークにIoT機器を接続する前段に、セキュリティゲートウェイを設置し、IoT機器を保護する仕組みが有効です。一方、IoT機器自体に対策が適用できる場合は、IoT機器向けに設計された軽量なセキュリティ対策を導入し、通信の暗号化やIoT機器自体へのUSB接続を制御する方法があります。また、IoT機器上で許可されたアプリケーションのみ実行可能とする仕組みも有効です。そうすれば仮に不正プログラムが仕掛けられても、その実行を阻止できます」と山平は提案する。

次に、IoT機器の状態がIoT機器の管理者から「見えにくい」といったことも大きな課題だ。そのため、何かあった時に管理者が事象をすぐに把握できる仕組みを作ることが求められる。IoT機器はログを出す機能が基本的にないため、新しくログを収集する仕組みを用意し、既存のIT機器と同じスキームで監視できることが望ましい。そうすれば、工場の現場に運用負担をかけずに情報システム部門などのIT管理者が一元的に管理できるからだ。

またRFIDやセンサーなど、顧客に提供する製品に組込まれる場合は、少ないメモリでも動く、軽量改ざん検知や軽量暗号化ツールを使うのも有効な手段となる。

制御機器

制御機器については、これを管理するPCの対策が重要になる。独自プロトコルで動く制御機器の場合、ウイルス感染のリスクは低いが、制御機器を操作するPCはWindowsなどの汎用OSが使われている。サポート切れの古いOSを使い続けていることも少なくない。「管理用PCにUSB接続制御ソフトを導入した利用制限、アプリケーション実行制御を行うツールの導入による不正プログラムの実行阻止などに加え、制御機器の特性に応じた認証の仕組みが必要です」と話す佐古。重要度の高い制御システムの場合は、利用対象者一人ずつ固有のIDを用意する。共有IDを利用する場合は、制御システムごとにパスワードを変え、利用者を台帳管理し、もし利用者変更があった場合はパスワードも変えるなど工夫が必要だ。

ロボット

ロボット活用で懸念されるのが、攻撃による生産ロジックやプログラムの改ざん、乗っ取りなどのリスクだ。「この対策には、ゲートウェイ上でロボットとつながるネットワークの通信制御・監視や通信データの暗号化の仕組み、ロボットを管理するPC上のアプリケーション実行制御による不正プログラムの実行防止などの仕組みが有効です」と佐古は話す。

自らが培ったノウハウを活かし、セキュアな工場のデジタル化に貢献

各機器のセキュリティを考える際にもう一つ重要なのは、事故発生時の原因究明・復旧対応の体制や手順を整備しておくこと。課題があれば改善しフィードバックしていくPDCAサイクルを回していくわけだ。「新規工場の場合は比較的スムーズに新しい対策を適用可能ですが、既存工場の場合は生産を止めるわけにもいかないので、生産ラインの組み換えや更新タイミングで対策を適用すると良いでしょう。生産ラインのテストと同時にセキュリティの検証も行いながらすべての生産ラインをセキュアにしていくというのが現実的なアプローチです」(石原)。

ただし、こうした取り組みを自社リソースだけで推進するのは難しい。そこでNECは工場セキュリティの企画・設計から具体的対策の構築・導入、モニタリングなどの運用支援、セキュリティ人材の育成などをトータルにサポートしている。「制御システム領域の国際基準に基づき、ヒアリングや現地調査を行い、工場におけるセキュリティ対策状況を診断。現状分析を踏まえた上で、最適なセキュリティポリシーを策定します」と小林は説明する。

体制面・運用面・技術面から必要な対策を施し、継続的な改善活動も支援する。例えば、業務系ネットワーク、工場ネットワーク、IoTネットワークを論理的に分離し、そこにつながる機器をすべて可視化する。

外部からの持ち込みPCの接続を検知・制限し、不正プログラムは実行させない仕組みも提供する。統合的な認証管理のほか、生体認証を活用したなりすまし防止、さらに高度な映像解析による不審者・不審行動の検知、入退場管理システムによる工場内への不正立ち入り防止などフィジカルセキュリティまで包括的に対応している(図2)。

現状把握と対策の立案をサポートし、豊富なソリューションで必要な対策の強化を図る。ソリューション導入後は異常検知・対処などの運用を支援し、リスク診断で継続的な対策強化を図る。セキュリティのPDCAサイクルをトータルにサポートすることが可能だ

「NECがこうした対応を行えるのは、NEC自身がIT機器などを製造するものづくり企業として、企画や設計段階から運用を見据えてセキュリティを確保する「Security by Design(セキュリティ・バイ・デザイン)」を、言葉として使われはじめた2000年代初めよりも前から推進してきたからです。工場セキュリティの実現アプローチや具体的な対策は、この活動の中で培った経験とノウハウに基づくものです。この強みを活かし、日本のものづくりの強靭化に貢献したいと考えています」(石原)

スマートファクトリーを実現するためには、セキュリティ対策の強化が欠かせない。攻撃者は企業規模の大小や知名度で攻撃対象を選ぶわけではない。工場システムはサイバーリスクとは無縁という意識を変え、自らがサプライチェーンの一員であるという自覚を持つことが大切である。