「C&Cユーザーフォーラム&iEXPO2019」レポート

IoTに必要な新たなセキュリティ対策とは

~新しいマルウェア対策も紹介~

急拡大するIoT活用におけるセキュリティの問題と、企業がとるべき対策とはー。NECで20年以上にわたりサイバーセキュリティのスペシャリストとしてキャリアを積み、直近5年間はIoT向けセキュリティ対策の企画・開発・提案を推進する、NECサイバーセキュリティ戦略本部の桑田雅彦が「C&Cユーザーフォーラム&iEXPO2019」で講演しました。

外部ネットワークにつながっていないIoT機器も狙われている

今日既に300億を超えるデバイスがネットワークにつながり、今後IoTの急速な進展によって、2~3年後には448億にまで膨れ上がる見込みとする、総務省「令和元年版情報通信白書」のデータ。これを基に桑田は「データサイエンスを適用する機会が一気に増加する”デジタル産業革命”によって、サービスの高付加価値化や経営の高効率化が可能になるでしょう」と、IoT進展によりもたらされる価値を説きます。

企業にとって活用しないという選択肢はないIoTについて桑田は、「本当に安全・安心に活用できるでしょうか?」と問いかけつつ「残念ながらIoT機器はサイバー攻撃のターゲットになっており、攻撃は増加と多様化の一途をたどっています」と警鐘を鳴らします。情報通信研究機構の「NICT観測レポート2018(2019年2月6日公開)」によれば、上位10種の攻撃のうちIoT機器を狙った攻撃が8種を占めており、桑田はその理由を、「従来こうした機器はネットワークにつながることなく利用されていたため、セキュリティ対策がおろそかになっていましたが、急速にネットワークにつながるようになった結果、攻撃者にとって格好の標的となっています」と語ります。

さらに、外部ネットワークに直接つながっていなければ安全…とは限らず、物理的に外部ネットワークにつながっていないシステム・機器であっても、決して安心することはできないと言います。「なぜなら、従業員がUSBメモリを機器に挿して設定変更やデータ収集を行ったり、機器メーカの人が持ち込み端末を機器のインタフェースやネットワークに接続して定期的な保守作業を行ったりするなかで、間接的に外部とつながりマルウェア侵入を許してしまい、重大インシデントが発生しているからです」(桑田)

IoTセキュリティにおいても入口・内部・出口の多層防御が必要

続けて、IoT機器・システムの脆弱性を突いてマルウェアに感染させ、実際に甚大な社会的被害をもたらした最近の主なインシデントとして、USBメモリを介して原子力発電所(ウラン濃縮施設)の制御システムにマルウェアが侵入し、機器の破壊に至った例や、標的型攻撃メールを介して電力制御システムにマルウェアが侵入し、通信を遮断して長時間の大規模停電を引き起こした例。さらには、IoT機器を乗っ取り、大規模DDoS(サービス妨害)攻撃を仕掛けられ、サービス停止に追い込まれた例などが紹介されました。

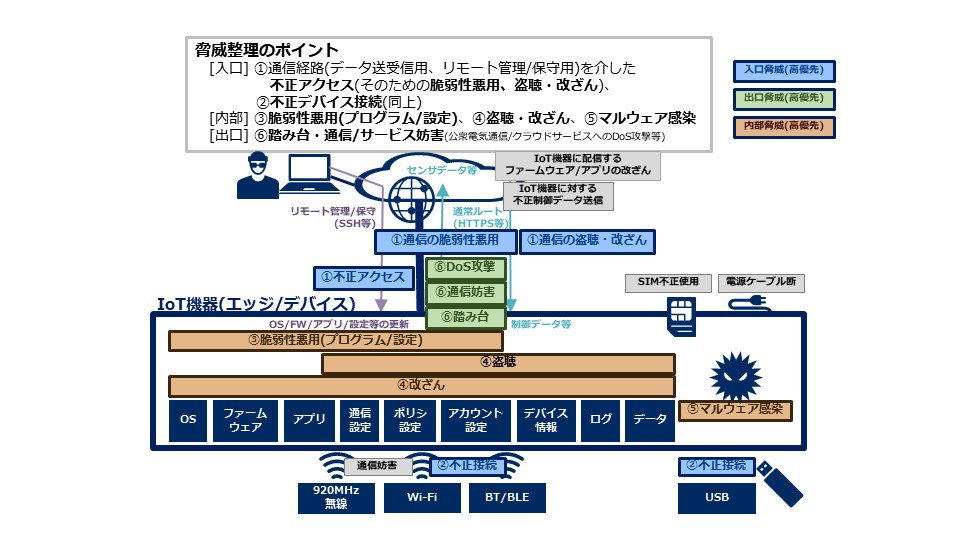

桑田は「Wi-FiルータやWebカメラ、デジタルレコーダなどを中心に、多くのIoT機器でID/パスワードが初期設定のまま利用されるケースが多く、このことがIoTならではの脆弱性のひとつとなっています」と指摘。そしてIoT機器に対する攻撃について、「比較的簡単に侵入されてしまい、誤作動させられたり、乗っ取られてボット化してDDoS攻撃の踏み台にされたりしている。攻撃プロセスの共通点として、入口(不正アクセス、不正デバイス接続)~内部(脆弱性悪用、盗聴/改ざん、マルウェア感染)~出口(踏み台、通信サービス妨害)へと被害が段階的に拡大する傾向があり、それぞれの段階において脅威をブロックする多層防御が重要です」と語ります。

工場など制御系IoTのセキュリティ対策は喫緊の課題

工場IoTのユースケースでは、「高効率化や品質向上に向けて、さまざまなデータを収集・分析するための社内LAN接続」「稼働状況を見たり、保守をしたりするために無線接続したスマートデバイス」そして前述の「USBメモリ」や「保守用端末/回線」の4つを主な脅威の入口として挙げました。

さらに桑田は、こうした制御系のシステムにおいて、万が一攻撃を受けるとインシデントが重大化しやすいことを強調。その具体例※として、下水処理施設の制御システムがリモートアクセス経由で不正操作され汚水を放出し、海洋系に甚大な被害をもたらした例や、鉄道会社において社内情報システム経由でマルウェア感染し信号システムがダウン、列車の運行が長時間停止した例。石油パイプラインに設置された監視カメラの通信ソフトの脆弱性を利用し内部ネットワークに侵入、不正な制御によりパイプラインの大爆発を引き起こした例などを紹介し、今後IoT活用の広がりが予想されるこの分野でのセキュリティ対策の重要性を訴えました。

- ※ CSSC(技術研究組合制御システムセキュリティセンター)による「制御システムセキュリティの脅威と対策の動向およびCSSCの研究概要について(2018年5月11日)」より

IoTに求められるセキュリティ要素と15項目の具体的対策

これらを受けて、政府としても、電気通信事業法にIoT機器の防御を義務化することや、一定のサイバーセキュリティ対策が講じられたデータ連携・利活用に資する投資を行った企業に、経済産業省と総務省が税制上の優遇措置を行うなど、様々な対策を打ち出しています。

では、IoTにおいて要求されるセキュリティ要素はどのようなものでしょう。これについて桑田は、「IoTでは、ICTにおけるセキュリティ基本3要素”CIA※”に加え、機器が乗っ取られることなく正常な制御を確保する「Control(制御性)」や「Safety(安全性)」といった要素が、より優先すべきものとして加わります」としつつ、工場における設備稼働管理のみならず、監視カメラ、コネクテッドカー、ウェアラブル端末など、IoTのユースケースが多様化するなか、「どのようなデータを扱い、どこに可用性が必要かといった要件を十分に考慮して、必要な対策を講じていく必要があります」と続けます。その上でIoT機器に必要な基本的セキュリティ対策として下図の15項目を挙げました。

- ※ Confidentiality(機密性)、Integrity(完全性)、Availability(可用性)の3要素

人材不足に悩む企業のセキュアなIoT活用を強力にバックアップするNEC

一方で、IoTシステムならではの特性や制約によって、従来のICT向けセキュリティ対策をそのまま適用することは難しいといいます。その理由として桑田は、IoT機器の多くがCPUやメモリなどハードウェアリソースの制約が厳しいことや、デバイス間の接続方式がインターネットプロトコルとは異なるデバイス特有の方式で、かつ多様で一律に対応できないこと、膨大な数の機器が広範囲に分散配置され集中管理が難しいことなどを挙げ、「ただでさえ人手不足が叫ばれる製造業やサービス業では、工場や施設ごとにIoTに精通した人材を確保することなど、非現実的と言わざるを得ません」と語ります。

こうしたIoT特有の制約を踏まえたセキュリティ対策の条件として、「リソース制約に対応可能な軽量さ」「接続方式に依存しない」「アクセスのホワイトリスト制御」「リモート監視・検知が可能」などを挙げた桑田。NECではこうした条件を満たすIoTセキュリティ製品群を、「デバイスのセキュリティ設定のリモート管理・自動化、デバイスの多様な接続方式に対応したアクセス制御、異常デバイスのリアルタイム検知/対処という3つの軸に注力して開発・提供を進めています」と紹介。

また、「2019年11月には、3KBと極小サイズのメモリ量で、プログラムの改ざんを検知可能な技術をベースにした開発キットも提供しており、IoT機器においても設計段階からセキュリティを考慮した”Security By Design”がより実践できます」と続けます。

すでに、クラウド型監視カメラサービスによるマンションの防犯・監視業務の効率化、回線工事不要で既存システムにアドオンできる工場内の温湿度監視システム、工場におけるRaspberry Piを用いたセキュアな各種センサデータ収集、全国に納品した発電設備の稼働データ収集・監視サービスといった事例で導入されていることを報告しました。

このほか、セキュリティ運用・管理や監視・対処をNECのエキスパートが代行するサービスについても紹介。「人手不足・人材採用難に悩む企業のIoT活用推進を、ネットワーク最適化からICT/IoT/OTも含めたセキュリティ対策プロセス全体を通して支援していきます。IoTセキュリティについてもNECに相談して欲しい」と力強く語りました。