深刻なランサムウエア被害、アジアでは10社に1社以上が経験

~世界規模で広がり続ける攻撃、欧米協調でボットネット撲滅へ~

Text:織田浩一

今や、国内外で毎週のようにサイバー攻撃のニュースが報じられる。日本では昨今ニコニコ動画、KADOKAWAへのランサムウエア攻撃が大きく取り上げられた。アメリカでも、何千もの自動車ディーラー向けの情報システムがランサムウエア攻撃を受け、自動車の販売や修理の予約、管理業務を電話や手作業で行わざるを得なくなった事件が起こったばかりだ。筆者の住むシアトルの公共図書館もランサムウエアの被害によって本の貸し借りをExcelで管理したり、Eブックが借りられなかったりという状況が2週間ほども続いた。

被害は大手企業に留まらず国・地方政府、NGO団体、公共事業体、中小企業などへ広がっている。どのような組織でも対応は待ったなしである。そこで、欧米での現在のサイバー攻撃とその対応状況についてまとめてみたい。

織田 浩一(おりた こういち)氏

米シアトルを拠点とし、日本の広告・メディア企業、商社、調査会社に向けて、欧米での新広告手法・メディア・小売・AIテクノロジー調査・企業提携コンサルティングサービスを提供。著書には「TVCM崩壊」「リッチコンテンツマーケティングの時代」「次世代広告テクノロジー」など。現在、日本の製造業向けEコマースプラットフォーム提供企業Aperza

サイバー犯罪の被害額は10年で4倍近く

デジタルサービスが販売やサービス提供の中心となり、コロナ禍を機としたリモートワーク導入を背景に、デバイスやネットワークの脆弱性がますます問題視されている。ウクライナや中東、アジアの地域情勢に関連し政治色を帯びるケースも目立ってきた。米国政府、EU(欧州連合)は対策へ向けて腰を上げ、一定の効果を上げつつあるが、どこまで対処できるかはまだ見えない。

2015年に3兆米ドル(当時の為替で約360兆円)だった世界のサイバー犯罪の被害額は、2025年には10.5兆米ドル(約1,680兆円)へと4倍近くに増加すると、Cybersecurity Venturesの調査は予測

中でも、ランサムウエアによる被害が深刻さを増している。ランサムウエア攻撃は、マルウエアの一部であるランサムウエアをターゲット企業などのネットワークやコンピュータに忍び込ませ、重要データを暗号化して人質としてアクセス不可能にする。データを復元するための鍵を提供する代わりに身代金(ランサム)を要求するものである。企業、団体の機密データ、顧客データを開示するなどと脅すことも度々で、身代金の支払いを暗号通貨で求めることが多い。

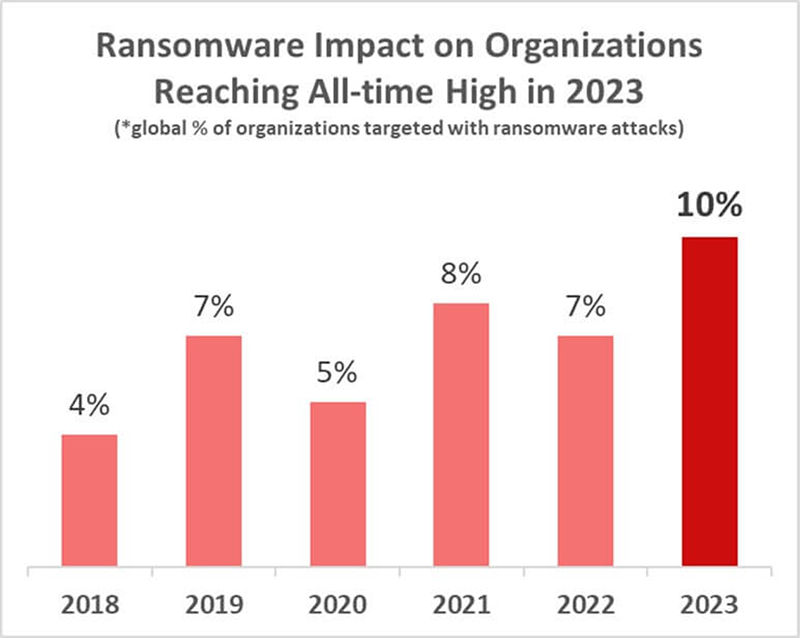

2023年はこれまでで最も高い割合で企業・団体などにランサムウエア攻撃が仕掛けられた。下図はイスラエルのサイバーセキュリティ企業Check Point Software Technologiesの公表資料で、グローバル企業がランサムウエアの攻撃対象になっている割合を示すものだ。過去5年の間に増減はあるものの、2018年の4%が2023年に10%まで上昇している。

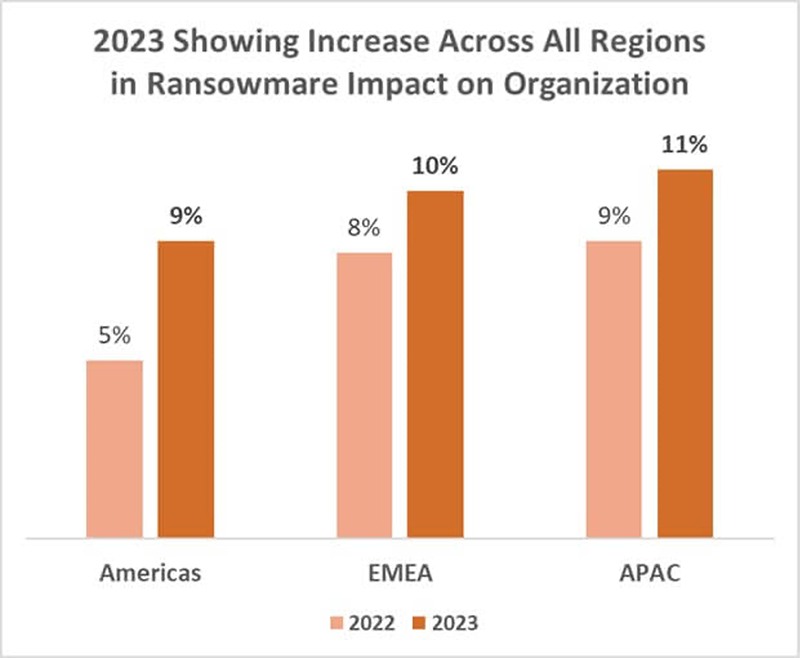

地域ごとに見てみると、下図のように日本を含むアジア・パシフィックがほかの地域に比べて若干高い割合でランサムウエア攻撃の対象になっている。11%ということは10社に1社以上が攻撃されたことになる。北南米では対前年で伸び率が高く、各地域でも着実に伸びていることが分かる。

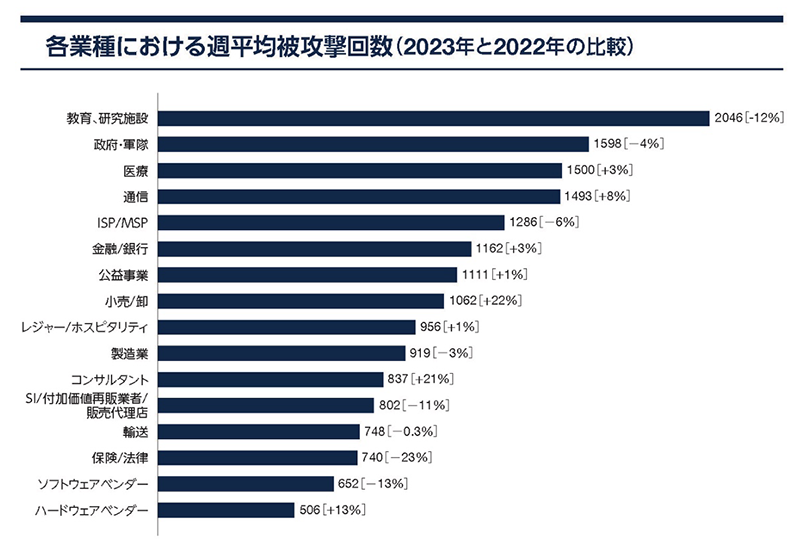

被害件数では教育/研究、政府/軍が上位に

業種別の図も見てみよう。件数ベースでは「教育/研究」「政府/軍」「医療」などが上位に入っている。だが、2022年から2023年の伸び率に注目すると、流通業の「小売り/卸売り」が22%、「コンサルタント」が21%と高い割合で上昇し、それに「ハードウエアベンダー」が13%で続いていることが分かる。

小売業では多数の顧客の個人情報や購買データ、クレジットカードデータを持ち、近年ではリテールメディアやEコマースなどデジタルサービスを展開している。サプライチェーンが複雑で多くのサプライヤーに頼っており、ランサムウエア攻撃の入り込む隙が多数あるため、攻撃対象として狙い目のターゲットに“格上げ”されたと考えられる。

テクノロジー業界誌TechTargetが過去に大きく注目されたランサムウエア被害のトップ10をまとめている。アメリカ東部・南部をつなぐ石油パイプライン企業Colonial Pipelineやコスタリカ政府、ポルトガルのメディア企業Impresaに始まり、アメリカの食肉加工企業JBS USA、デンマークの運輸会社A.P. Moller-Maersk、スイスの空港地上支援業務企業Swissportが続く。さらにアメリカの人事管理ソリューション企業Kronos、イギリスの外国為替企業Travelex、英国国民健康保険サービス、ウクライナ政府など、政府、企業、業種、地域を問わずターゲットになっていることが分かる。1件あたり要求された身代金は数億円規模が多いが、被害の影響が数百億円規模に及ぶケースもある。

EU、米政府が本腰を入れて取り組む

このような事態を受けて、EU、米政府は共にサイバーセキュリティに対する対応を進めている。

EUの欧州議会で承認され、2024年内にも施行が見込まれる「EUサイバーレジリエンス法」では、IoTやスマートデバイスの製造サプライチェーンを含めたサイバーセキュリティの必要性を求めている。デバイスの製造元は特定されていないものの、明らかに中国などで生産される製品のセキュリティ向上を求めている。

かつてEUは2019年に「EUサイバーセキュリティ法」を施行した。EUのサイバーセキュリティ当局の能力を高め、EU加盟国でのサイバーセキュリティ体制や、EU内で流通するデジタル製品・サービスのセキュリティ認証のフレームワークなどを構築。さらに、2022年には「改正ネットワーク及び情報システム指令」を文書化した。これは、EUメンバー国での対応体制を充実させ、政府同士や民間との協力体制を構築し、エネルギー、運輸、水道、金融、医療、デジタルインフラなどのセキュリティ向上を推し進めるものだった。

アメリカでは、2021年にバイデン大統領が国のサイバーセキュリティを向上させるための大統領令を発令した。米政府の利用するクラウドサービスやソフトウエアなどのセキュリティを高めるため、これらのセキュリティ状況の公開を義務付け、政府で使うプラットフォームでの暗号化や多要素認証などを導入した。民間とともにサイバーセキュリティレビュー委員会を構築し、サイバー攻撃への対応やセキュリティの向上などを命じた。

それを受けて2023年に発表された「国家サイバーセキュリティ戦略」では、エネルギー、運輸、水道などのインフラでのサイバーセキュリティ要件を設定し、外交、軍事、諜報、警察などの機関を使い、民間や海外の政府と協力してサイバー攻撃者を破壊し解体することを求めた。同時にIoT、スマートデバイス製造企業、ソフトウエア企業などに製品やソフトウエアのサイバーセキュリティに関する責任を求め、サイバーセキュリティ向上のためにAIや量子コンピュータなどの研究開発への投資を発表している。

同じく2023年には米国証券取引委員会(SEC)が、上場企業に対してサイバーセキュリティのリスク管理や戦略、ガバナンス、そしてサイバー攻撃事件に関する開示を義務化した。サイバー攻撃事件の顕著なものは、国家保安または公共の安全に関わるもので無い限り、4営業日以内に開示する必要がある。投資家が大手企業でのサイバーセキュリティ対応状況を投資の検討条件に加えることになるのである。

世界最大のボットネット解体に成功

こうしたEU、米政府の対応や両者の協力のおかげで、2024年上旬に成果が3つほど示されている。まずは、中国政府の関係するサイバー攻撃者が構築・利用していたボットネットを紹介しよう。ボットネットはマルウエアなどを大量に撒き散らすことができ、ランサムウエア被害拡大に背後で関係していると言われる。このボットネットが3,045の家庭・中小企業のルーターにマルウエアを設置していた。これを米連邦捜査局(FBI)と民間企業の対応により、これを630にまで低減、そのネットワークで活動していた1,500のボットを650に減らしたという

また、ロシアの主要諜報機関が世界で1,000以上のルーターを乗っ取ってボットネットを構成していたが、2024年2月に米司法省とヨーロッパ諸国との協力でこれらのルーターに侵入していたマルウエアを消去し、ボットネットを破壊することに成功したと発表している。

さらに5月には、世界最大と言われるボットネットワークを運営していた中国出身の管理者を、サイバー攻撃、詐欺、ストーキング、児童搾取などの罪で米連邦捜査局(FBI)が逮捕した。2014年から2022年までに世界200カ国でWindows端末を含む1,900万のIPアドレス搭載機器にマルウエアを仕込んでいたが、逮捕とともにこのボットネットの解体に成功したという。

次の戦場、生成AIの不気味さ

さらに新しい話題として、生成AIの不正利用の例も1つだけ触れておこう。OpenAI は1カ月ほど前に、ロシア、イラン、中国、イスラエルに属する計5つの組織が同社のChatGPTやDallE、Soraなどの生成AIプラットフォームを不正利用したことを明らかにし、彼らの政治的な世論操作を阻止したとするレポートを公開

それらの組織はTelegramなどのソーシャルメディア上で多言語での投稿を生成したり、特定のオーディエンス層に向けたコンテンツを自動生成したりしたほか、コンテンツを生成するボットのバグ取り作業などをしていたという。これらの活動はまだ実験的で洗練されていないものが多く、大規模な世論操作を行うことは出来なかったという内容である。

だが、これはOpenAIが認識できた範囲での事件であり、生成AIアルゴリズムの精度向上や利用ケースの高度化によっては、全く新たな利用方法や検知が難しい状況が生まれる可能性がある。そして、新たなマルウエアなどの自動生成が容易になることも懸念されるところである。

ランサムウエアに限らずサイバー攻撃のニュースは枚挙にいとまがない。3月にMicrosoftの社内ソースコードのリポジトリにロシアのハッカーが不正アクセスをしたなど、驚くような事例も登場している。企業であれ政府であれ、必要となるのは、社内や組織内のサイバーセキュリティの現状を把握し、実際にハッキングが起こる前に対策を練っておくこと。そして、その対応を刷新し続けることしかない。

たしかに、欧米政府のサイバーセキュリティ規制や協力は足元で成果が出始めている。長期的には有効性の高い取り組みになっていくだろうが、サイバー攻撃をどこまで追い詰められるか、本当の勝負はこれからだろう。これからもランサムウエア攻撃や、それに代わる新たな生成AIを利用した脅威はまだまだ続くと考えておくべきである。

北米トレンド